1. Confirma la identidad de todo aquel que solicite información

Empezamos aqui nuestros consejos de ciberseguridad para empresas con uno sencillo

Un consejo especialmente útil para recepcionistas, empleados de ‘call center’ o soporte técnico, personal de recursos humanos y otros profesionales cuyo trabajo, de una u otra forma, requiera proporcionar datos en determinadas ocasiones. Los atacantes se aprovechan en muchas ocasiones de la ingenuidad o la buena fe de estos trabajadores para recabar información de la manera más sencilla y obvia: pidiéndola. Para ello se hacen pasar por proveedores, clientes u otros miembros de la empresa que tienen una excusa aparentemente legítima.

Es muy importante que los componentes de tu equipo conozcan estas

tácticas y se aseguren de que la persona al otro lado del teléfono o el correo electrónico es quien dice ser antes de proporcionar información alguna.

2. Las contraseñas, siempre a buen recaudo

Si con las claves que utilizamos para nuestras cuentas personales hay

que tener ciertas precauciones presentes, con las que dan acceso a

información corporativa todavía más. Lo primero, seguir las

recomendaciones habituales para crear una buena contraseña:

no usar la misma en varios sitios (y menos si uno es personal y otro de

empresa), evitar que contenga detalles sobre el propietario demasiado

evidentes (fecha de cumpleaños, nombre de su perro, su equipo de fútbol

favorito…) y procurar que esté compuesta por números y símbolos además

de letras, combinando mayúsculas y minúsculas.

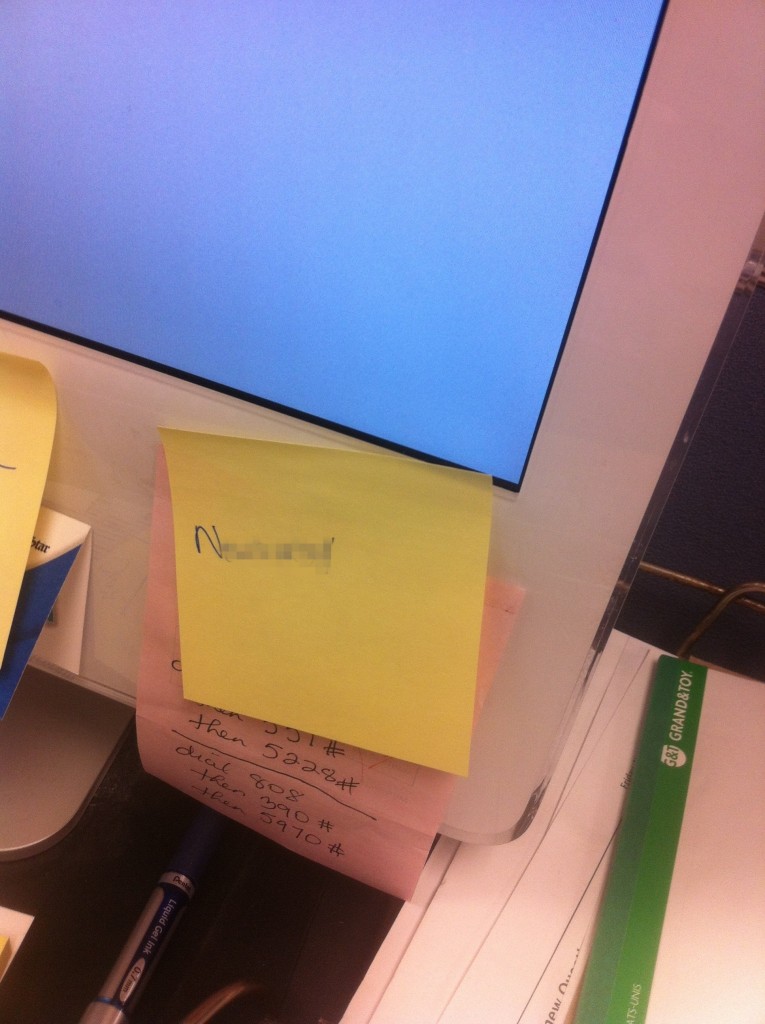

Además, en el contexto empresarial, es importante pedir a los trabajadores que se abstengan de apuntar la clave en un post-it

(algo por desgracia bastante habitual) o en una nota debajo del

teclado. Por último, y volviendo al punto anterior, jamás reveles tu

contraseña a alguien que la solicita por teléfono o correo electrónico,

aunque asegure que trabaja en el departamento técnico de tu compañía o

en el de la firma que os proporciona la herramienta.

3. Tu disco duro no es a prueba de bombas

Guardar información relacionada con la actividad de la empresa

o sus clientes en el disco duro del ordenador es, por lo general, una

mala idea. Los equipos de sobremesa se rompen y están expuestos a fallos

o ataques que pueden suponer la pérdida de datos valiosos. Los

portátiles también, y además pueden ser robados o perderse. Mejor pedir a

los empleados que almacenen los archivos en los servidores de la

compañía – si los hubiera – o en algún servicio en la nube.

Si de todos modos deben conservar información en el disco duro de sus equipos de trabajo, es fundamental que realicen copias de seguridad a menudo para poder recuperar el material si surge algún inconveniente.

En Zero Secure disponemos del sistema de copia a nivel mundial más laureado, de la mano de Acronis, una plataforma segura, y eficiente, pudiendo realizar copias locales de sus archivos o directamente en la nube o en un almacenamiento local

4. La copia de seguridad no sirve para nada si la pierdes a la vez

Parece de sentido común, pero sucede con más frecuencia de lo que

parece. Si los trabajadores utilizan un portátil y realizan copias de

seguridad en un pendrive, es fundamental que no los guarden ni

transporten en el mismo sitio. Ejemplo práctico: si pierden o les roban

la mochila del ordenador y la memoria USB está dentro, tanto los

originales como las copias de seguridad se habrán perdido.

5. Almacenamiento y transmisión de datos a través de Internet

Como decíamos, la mejor solución cuando la empresa no puede

permitirse un almacenamiento interno en condiciones es recurrir a algún servicio en la nube,

ya sea para guardar allí los documentos directamente o para almacenar

las copias de seguridad. Por lo general, los proveedores de servicios

‘cloud’ están más preparados que una empresa pequeña o mediana para

hacer frente a todo tipo de incidentes, incluidos los ciberataques.

No obstante, hay algunos peligros asociados con el uso de herramientas online

que se parecen a los ya descritos en puntos anteriores. La seguridad y

confidencialidad de los datos que se guardan en almacenes virtuales

depende, entre otras cosas, de la contraseña que utilice el trabajador,

de que no se deje engañar por quien pretende acceder con dudosas

intenciones y de que siga ciertas precauciones al utilizarlos: no subir

documentos de trabajo a cuentas personales, acceder a los servicios en

la nube desde equipos protegidos y mediante conexiones seguras, etc.

6. Correo electrónico

Una de las principales herramientas que utilizan los cibercriminales para colarse en una organización y robar datos

sigue siendo el correo electrónico. Si tus empleados tienen una cuenta

corporativa, lo primero que deben procurar es no utilizarla para fines

personales ni proporcionarla en sitios de acceso público (por ejemplo,

en un foro o una página web a la que todo el mundo puede acceder). De lo

contrario, podría acabar en una lista de envío de spam y recibir correos que, además de molestos, pueden resultar peligrosos.

En general, el mejor consejo que le puedes dar a tus trabajadores

respecto al email es que jamás respondan al correo que proviene de un

remitente sospechoso o desconocido, ni mucho menos abran o descarguen

sus adjuntos. Podrían esconder malware capaz no solo de afectar a su ordenador sino, en algunos casos, a toda la red de la compañía.

7. No instalar programas de fuentes desconocidas

De nuevo, solo deben confiar en lo que conocen. Es habitual que las empresas restrinjan la capacidad de sus trabajadores para instalar nuevos programas

en sus ordenadores mediante los permisos del sistema operativo. No

obstante, si tienen credenciales suficientes para ejecutar nuevo

software en sus máquinas, debes pedirles que eviten descargar de páginas

que no conozcan o resulten sospechosas. De hecho, ni siquiera deberían

navegar por ellas. El navegador también es una puerta de acceso para los

cibercriminales en muchas ocasiones.

8. Cuidado con las redes sociales

El riesgo más reciente y, por lo tanto, uno de los más desconocidos o

minusvalorados. La actividad de los trabajadores de una empresa en

plataformas como Facebook o Twitter puede ser

perjudicial para la compañía en ciertos casos, más allá del descenso en

la productividad que pueda o no conllevar. Hace poco advertíamos, por

ejemplo, de la alarmante cantidad de selfies tomados en infraestructuras críticas que pueden encontrarse en redes sociales como Instagram.

9. Un buen antivirus

Antes de usar cualquier ordenador o dispositivo móvil que vaya a conectarse a Internet, lo primero que se debe hacer es instalar un buen antivirus. Si esta medida es importante en los entornos domésticos, en el corporativo se vuelve fundamental. Una solución de seguridad para empresas protege los equipos y los datos de la organización en multitud de circunstancias, incluso cuando los empleados cometen un error o alguna imprudencia. Conciencia a tu plantilla al respecto.

Actualmente, los antivirus basados en firmas, no son capaces de detectar los nuevos virus polimorficos que cambiar de forma, y al no haber sido todavía detectados, no están en ninguna firma. Actualmente hay soluciones de IA capaces de predecir estos nuevos malwares con 99% de fiabilidad con análisis basado en comportamiento. En Zero Secure disponemos de Cylance el primer antivirus de este nuevo modelo de antivirus

10. El camino fácil suele ser más inseguro

Esta lección no es para los trabajadores, es para ti de parte de tus

empleados: si les pones las cosas demasiado difíciles, encontrarán la

forma de burlar tus abusivas medidas de seguridad. Todo lo que te hemos explicado es de sentido común e imprescindible, pero no te pases de la raya.

Si les pides que cambian de contraseña todas las semanas, vete

preparándote para un aluvión de post-its pegados a sus monitores. Si

acceder a una herramienta que utilizan para hacer su trabajo se vuelve

demasiado complicado por razones de seguridad, usarán otra (o, peor aún,

la que tengan para uso personal). Si no saben cómo almacenar archivos a

tu manera, encontrarán su forma, probablemente insegura y poco

confiable.

En definitiva, un equilibrio entre seguridad y complejidad es necesario para que los empleados se pongan de tu parte y escuchen todos estos consejos. Pueden ser tus mayores aliados o tus peores enemigos. Tú elijes.

Fuente: PANDA